資安業者卡巴斯基揭露名為DuneQuixote的攻擊行動,他們在今年2月察覺此事,對方針對中東政府機關而來,意圖於網路環境部署後門程式CR4T。

究竟攻擊者如何滲透這些組織?研究人員並未進一步說明,但指出對方利用惡意程式下載工具(Dropper)於受害電腦部署後門程式。

研究人員總共看到攻擊者使用超過30個惡意程式下載工具,並指出這些檔案的共通點,都是使用C或C++開發而成的64位元Windows執行檔,且並未採用標準範本程式庫(Standard Template Library,STL),並帶有無效的數位簽章。

而這些下載工具大致可區分兩種類型,其中一種是透過老牌檔案管理工具Total Commander的安裝程式挾帶,而引起研究人員的關注。

但上述的惡意程式下載工具的最終目的相同,就是在迴避偵測的狀態下,於受害電腦部署CR4T。

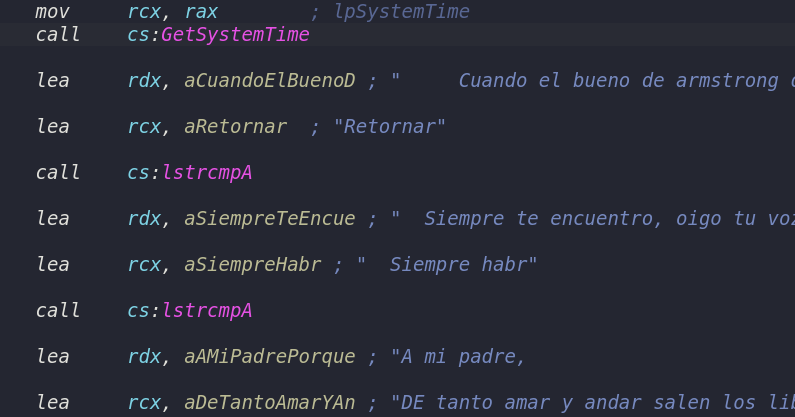

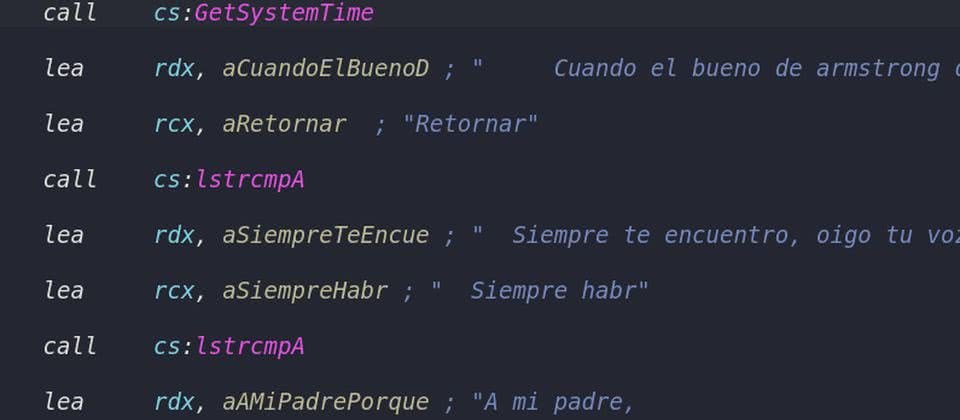

一旦執行,這些下載工具便會執行一系列沒有實際目的的API呼叫,企圖混淆研究人員的視聽,而這些呼叫所使用的函數功能也很特別,是西班牙詩歌的片段。

接著,對方使用XOR演算法解碼字串,取得Windows核心特定DLL檔案的名稱,成功後就會透過動態解析API呼叫,並利用多種方式得到記憶體的位置,然後以特殊手法解出C2的IP位址(研究人員並未透露手法為何),從而下載後門程式並執行。研究人員指出,攻擊者採用上述手法取得IP位址的原因,是為了避免遭到惡意軟體分析系統攔截。

而針對後門程式的部分,研究人員看到了兩種版本的CR4T,一個以C及C++開發,另一個採用Go語言開發,但兩者功能幾乎完全相同。

值得留意的是,研究人員推測,這起攻擊行動可能從去年2月就開始,相關惡意程式主要出現於中東地區,但似乎也有人從韓國、盧森堡、日本、加拿大、荷蘭、美國上傳相關檔案到惡意程式分析平臺,對此研究人員認為,這些人很有可能是透過VPN來傳輸檔案。

熱門新聞

2024-05-06

2024-05-06

2024-05-06

2024-05-03

2024-05-06

2024-05-06